Tecnología

Expertos explicaron cómo atacan los nuevos PDF de ‘facturas’ que espían, roban identidades y cuentas bancarias

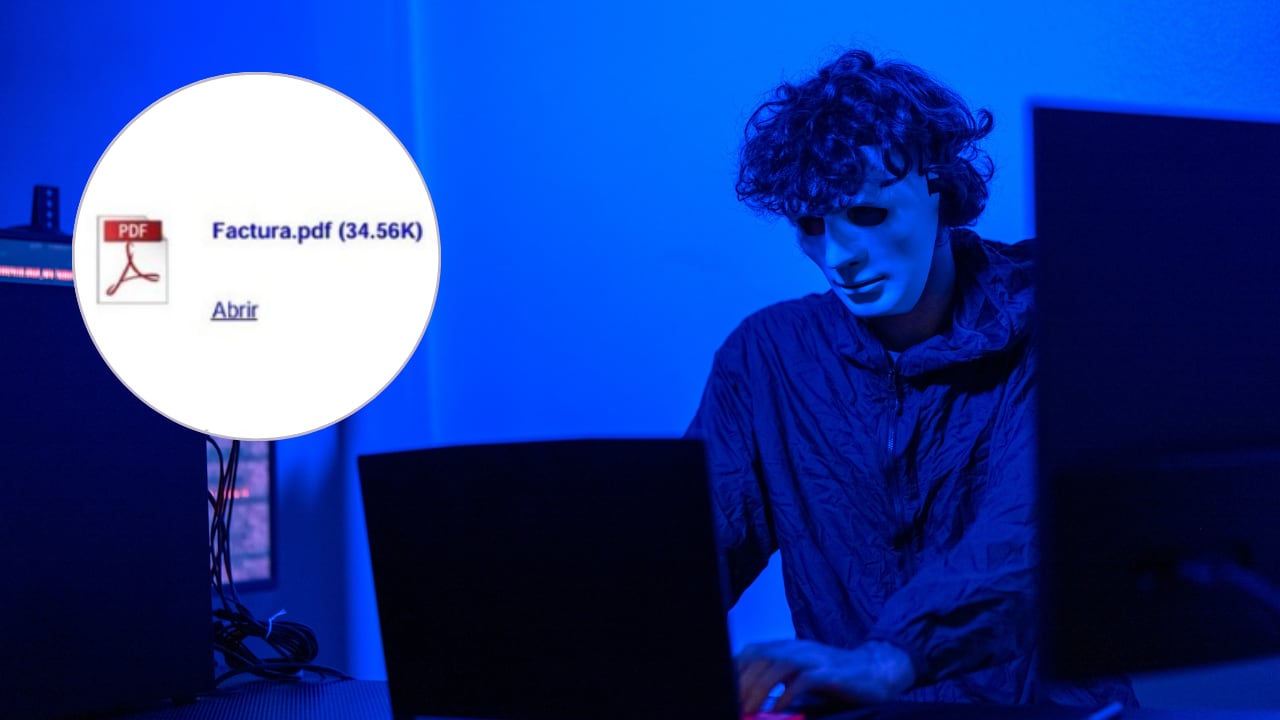

Una campaña de correos falsos distribuye facturas PDF que instalan programas espía.

Una reciente campaña de engaños digitales está usando documentos PDF aparentemente inofensivos para poder infiltrar programas espía en equipos personales y corporativos.

Investigadores de la firma ESET alertaron sobre un método dirigido principalmente a usuarios de Latinoamérica los cuales comienzan con un correo que contiene un archivo llamado Factura.pdf y termina con el control remoto del equipo por parte de criminales.

Cómo llega la amenaza al usuario

Según el informe de ESET, el ataque comienza con un mensaje de phishing que incita a abrir el adjunto del cual el archivo redirige a la descarga de una página en formato HTM y al ejecutarla, el equipo baja y lanza un pequeño programa en Windows (un script) que a su vez descarga un paquete comprimido.

Dentro de él hay un archivo Java, el cual los especialistas como InvoiceXpress.jar que actúa como el caballo de Troya, una vez en el sistema, instala el software de acceso remoto conocido como Ratty.

La investigación resalta que: “Los cibercriminales han utilizado diferentes servicios de alojamiento en la nube como Google Drive, Dropbox y Mediafire para alojar y propagar diferentes códigos maliciosos descriptos en este blog”.

Qué hace el programa y cómo se esconde

“Este RAT escrito en Java aunque no es habitual en la región latinoamericana está siendo utilizado en campañas maliciosas debido a la gran cantidad de funcionalidades con las que cuenta. Entre sus capacidades más relevantes se destaca la de recolección de información mediante keylogging, capturas de pantalla y grabación de audio, entre otros, así como la exfiltración de datos, conexión C2 y persistencia. Estas no son sus únicas funcionalidades y existen diversas variantes con distintos paquetes y módulos”, comenta Fabiana Ramírez Cuenca, Investigadora de Seguridad Informática de ESET Latinoamérica.

ESET detalla que, al activarse, el software malicioso realiza diferentes tareas, puede tomar fotografías o video con la cámara web, grabar audio por el micrófono, capturar pantallas y registrar las teclas pulsadas por el usuario, además, también permite a los atacantes mover archivos dentro del equipo, descargar o subir documentos y ejecutar órdenes a distancia.

El virus se guarda en el sistema con nombres que parecen archivos normales, como si fueran imágenes, también cambia ajustes para encenderse solo cada vez que se prende el computador y hasta puede bloquear la pantalla o el mouse para ocultar lo que está haciendo.

Los expertos subrayan que la coordinación entre el equipo infectado y los servidores de los atacantes se realiza a través de canales de control específicos, lo que permite mantener el acceso a larga distancia y gestionar la extracción de archivos sensibles.