Tecnología

La sofisticada modalidad de estafa que vacía las cuentas bancarias de los cajeros automáticos, a través de los celulares

El ‘malware’ permite clonar datos de las tarjetas de pago físicas de las víctimas.

Constantemente, los ciberdelincuentes están reinventándose y creando nuevas estrategias de estafa que tienen un solo objetivo claro: robar las cuentas bancarias y, por ende, el dinero de sus víctimas, así como lograr obtener la mayor información personal para suplantar su identidad o venderlos en la dark web, poniendo en riesgo la seguridad de los usuarios.

Sin duda, se trata de una problemática que mantiene en vilo a los usuarios de todo el mundo, debido a los elementos tecnológicos que son usados por los delincuentes para lograr sus objetivos sin ser descubiertos, en muchas ocasiones.

Aunque el modus operandi de los criminales son conocidos, recientemente se ha alertado sobre una nueva modalidad relacionada con errores en los que usuarios caen al usar cajeros automáticos.

El equipo de investigación de la compañía que detecta amenazas y ayuda en la seguridad informática, ESET, descubrieron una campaña que podría afectar a clientes de distintos bancos, ya que su objetivo principal era facilitar retiros no autorizados de cajeros automáticos de las cuentas de sus víctimas.

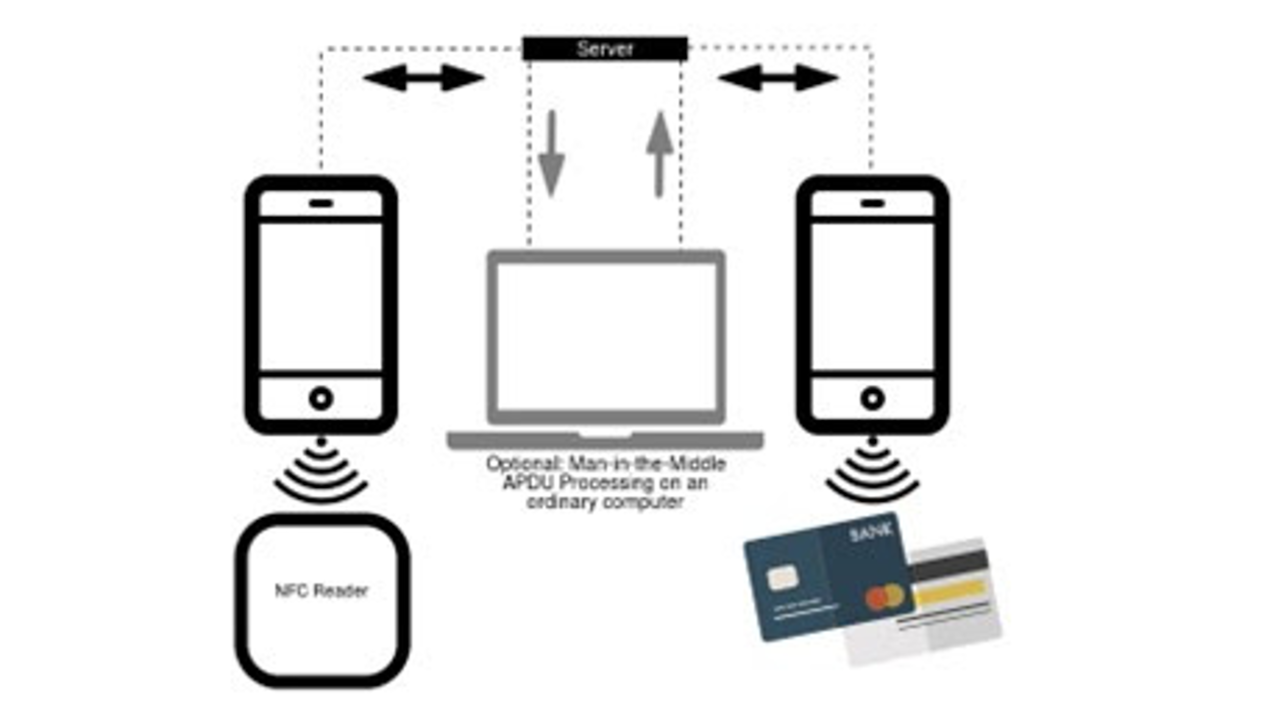

En esta modalidad estaría involucrado un malware, que recibió el nombre de NGate, el cual tiene la capacidad única de transmitir datos de tarjetas de pago a través de una aplicación maliciosa instalada en el dispositivo Android de la víctima, al teléfono Android routeado del atacante.

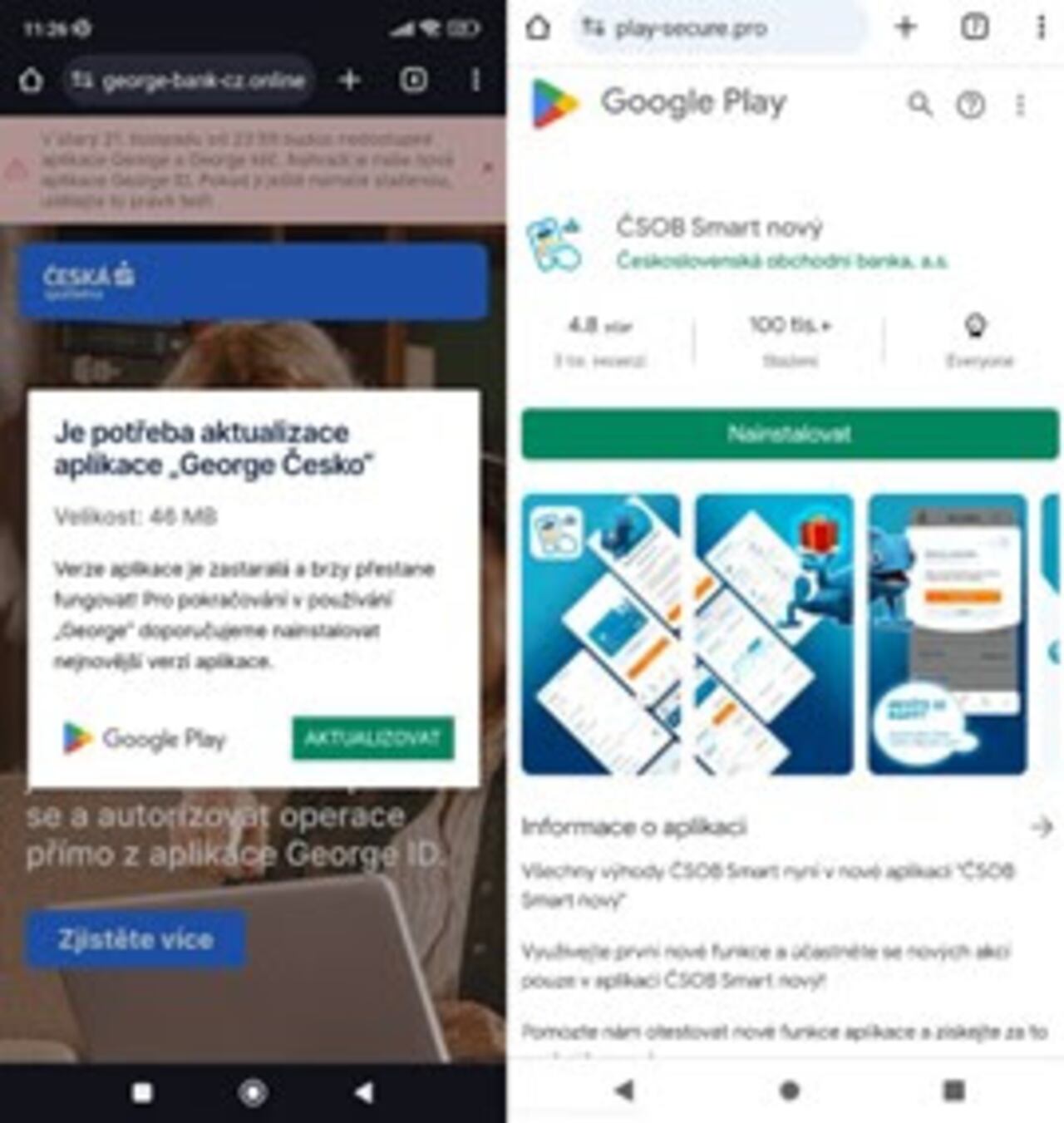

De acuerdo con el comunicado emitido por la compañía, los atacantes combinaban técnicas maliciosas, como la ingeniería social, phishing y malware para Android, en un nuevo escenario de ataque. Se cree que los mensajes eran enviados con el fin de suplantar, en este caso, a bancos.

Aunque las modalidades de estafa son conocidas en todo el mundo, lo cierto es que este caso de malware se registró desde noviembre de 2023 en Chequia. “Los atacantes pudieron clonar datos NFC de las tarjetas de pago físicas de las víctimas utilizando NGate y retransmitir estos datos al dispositivo de un atacante, que luego pudo emular la tarjeta original y retirar dinero de un cajero automático”, según lo emitido por la compañía.

¿Cómo funciona la modalidad?

Los delincuentes fichaban a sus víctimas y ellas descargaban e instalaban un malware después de haber sido engañadas por los supuestos bancos, justo cuando su dispositivo ya estaba comprometido. Todo esto ocurría por un enlace enviado a través de un mensaje SMS engañoso sobre una posible declaración de impuestos; era de las tácticas más usadas por los delincuentes.

“Las extracciones no autorizadas de cajeros automáticos se lograron retransmitiendo datos de comunicación de campo cercano (NFC) de las tarjetas de pago físicas de las víctimas, a través de sus teléfonos inteligentes Android comprometidos, mediante el malware NGate para Android, al dispositivo del atacante. Luego, el atacante usó estos datos para realizar transacciones en cajeros automáticos. Si este método fallaba, el atacante tenía un plan alternativo para transferir fondos de las cuentas de las víctimas a otras cuentas bancarias”, según un comunicado difundido por la empresa.

“Para garantizar la protección contra ataques tan complejos”, “utilizar ciertas medidas proactivas contra tácticas como el phishing, la ingeniería social y el malware para Android. Esto significa verificar las URL de los sitios web, descargar aplicaciones de las tiendas oficiales, mantener los códigos PIN en secreto, usar aplicaciones de seguridad en los teléfonos inteligentes, desactivar la función NFC cuando no sea necesaria, usar fundas protectoras o usar tarjetas virtuales protegidas por autenticación”, puntualizó Lukáš Štefanko, investigador de ESET, quien descubrió la amenaza y la técnica.